Intelligence Report インテリジェンスレポート

2022年5月度における中央省庁・外郭団体の情報漏洩状況レポート

サマリ

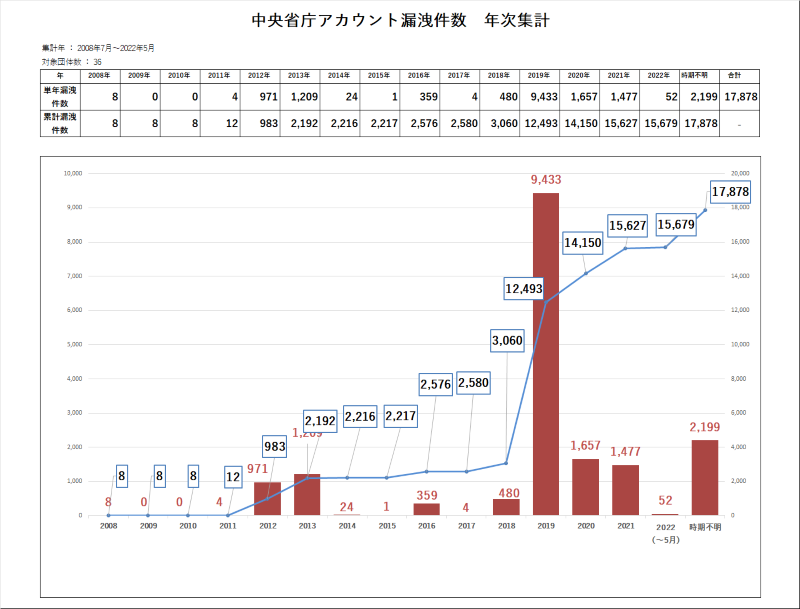

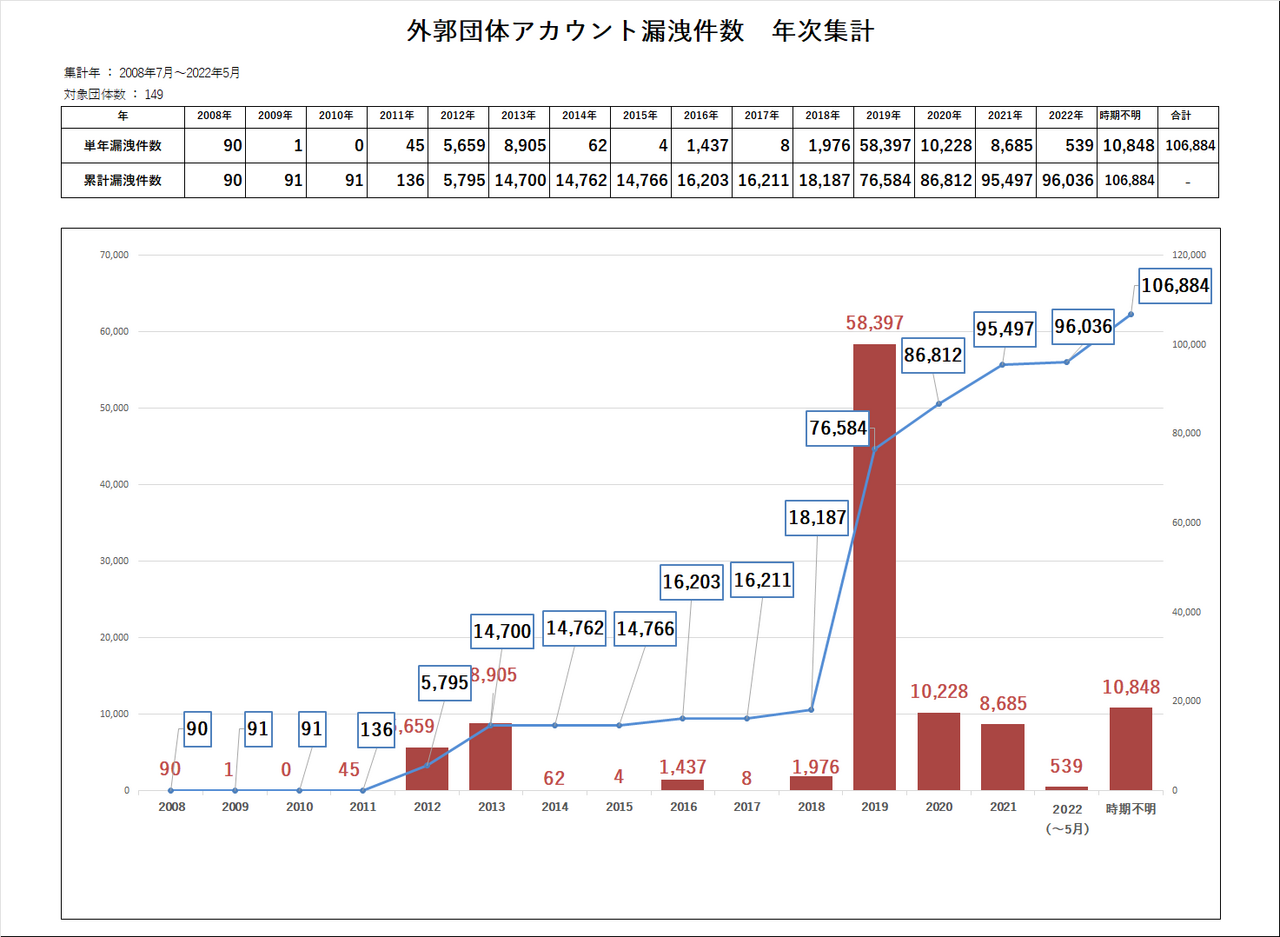

・2008年7月から2022年5月末までの調査期間におけるドメインアカウントの累計漏洩件数は、中央省庁が17,878件、外郭団体が106,884件。

・コロナ禍の2020年から2021年おいて、漏洩件数・漏洩被害の組織の数・漏洩頻度それぞれが高水準となっている。 2019年に確認されたCollection#1による大規模漏洩とあわせると、この3年間は過去に例を見ない漏洩規模となっている。

・2022年は、5月時点において、漏洩被害は低水準となる見込みだが、昨今のロシア・ウクライナ情勢等を踏まえると、予断は許されない状況が続く。

・2021年は、中央省庁が業務で利用していたSaaS、ファイル共有ストレージといった、組織管理外のツールから、アカウント情報などが含まれた漏洩インシデントが複数発生している。組織が管理できない範囲からの漏洩を防ぐ手立てを考えることは、昨今の情勢を鑑みても重要であると見られる。

SP Intelligence Reportについて

サイバーセキュリティサービスを通じてデジタルコミュニケーションを支援する株式会社ソースポッド(以下ソースポッド)は、日本のサイバーセキュリティ現況を定期的に調査しレポートを配信しております。

近年サイバーセキュリティ関連インシデント件数は増加の一途を辿っており、プライバシーの侵害や金銭的被害などの実被害に至るケースも同様に増加しています。

この情報漏洩定期レポートは、過去のインシデントの被害やそのインシデントに起因すると考えられる情報流出件数を検証材料に、個人情報を取り扱う事業者全てのセキュリティ意識醸成を啓蒙するための自主的な取り組みとなります。情報社会全体の安全性向上を目的として、我々を取り巻く状況の把握に役立てれば幸いです。

調査方法

OSINT (Open Source INTelligence)データをもとに、以下の条件で漏洩件数を月別に集計。

なお、抽出にあたってはアカウント数の抽出のみを目的としているため、具体的なドメイン、個別メールアドレスについては取得していない。

本調査は、昨年2021年7月8日に公開した『中央省庁・外郭団体の情報漏洩状況レポート(https://www.source-pod.co.jp/lp5/20210708.html)』の追跡調査となる。

日本国内の中央省庁および中央省庁の管轄下にある外郭団体が保有するドメインアカウントが、どの程度インターネット/ダークウェブで公開されているかを年別に集計し、セキュリティリスクの現状把握と喫緊の対策の必要性を喚起するものである。

① 抽出対象

日本国内の中央省庁および中央省庁の管轄下にある外郭団体が保有するドメインアカウント

②前提条件

・調査アカウント対象は、個人アカウントではなく、組織アカウントとする。

・組織アカウントの定義は、以下の通りとする。

a. 国の行政組織として定められる中央省庁および外局組織のgo.jpドメイン(サブドメイン含む)

b. 中央省庁の各HP(2022年5月末時点)に掲げられた所管法人のドメイン(サブドメイン含む)

※ただし弊社が捕捉しているドメインに限る

・漏洩チェック範囲は、ダークウェブを含むインターネット上に公開され、不特定多数が確認できるものとする。

・漏洩チェック期間は、2008年7月から2022年5月末までとする。

・漏洩取得内容は、ID(メールアドレス)とパスワードが漏洩している年月と漏洩数のみとする。

※漏洩年月・数以外の情報は取得できない独自のチェックシステムを利用している。

・漏洩を判別する情報は、IDとなるメールアドレスのドメイン名で実施するものとする。

※漏洩と判別されたアカウントが実際使用されるアカウントと同一性または実在しているかは不明だが、同時期かつ同場所で漏洩している全く同様のアカウントは、重複を排除している。

調査結果

中央省庁・外郭団体のアカウント漏洩件数

中央省庁の累計漏洩件数は、2008年7月から2022年5月末までの間で17,878件。特に、2019年から2021年までの三年間が、年間漏洩件数の上位3位を占めている。

また、外郭団体の累計漏洩件数は、2008年7月から2022年5月末までの間で106,884件。調査対象期間における年間漏洩件数の上位3位は、2019年、2020年、2013年と続き、第4位に2021年がランクインをしている。

2019年の漏洩については、過去に発表したインテリジェンスレポートの通り、2018年末にダークウェブ上に流出したCollection#1 による影響が関係していると考えられる。

国内で緊急事態宣言が発令された、いわゆるコロナ禍における2020年・2021年については、2年とも高水準の漏洩件数が発生したことが見て取れ、2019年も含めると、この3年間は過去に類を見ないレベルの漏洩が確認されていると言える。

一方2022年に関しては、中央省庁・外郭団体ともに大きく漏洩件数が減少しており、このペースを保つと、2016年の漏洩件数以下の記録となる可能性が高い。とはいえ、昨今のロシア・ウクライナ情勢を踏まえ、内閣府ではサイバー攻撃を警戒してセキュリティの強化を行うよう呼び掛けている(https://www.nisc.go.jp/pdf/press/20220324NISC_press.pdf)。警察庁の調べでも、依然、サイバー攻撃の検挙件数が増加し続けていることに加え、国家レベルの関与が疑われるサイバー攻撃が昨今確認されていることについて言及している(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_cyber_jousei.pdf)。これらを鑑みるに、2022年の漏洩状況は現状落ち着きを保っているが、予断を許さない環境にあると考えられる。

中央省庁・外郭団体の漏洩規模の詳細について

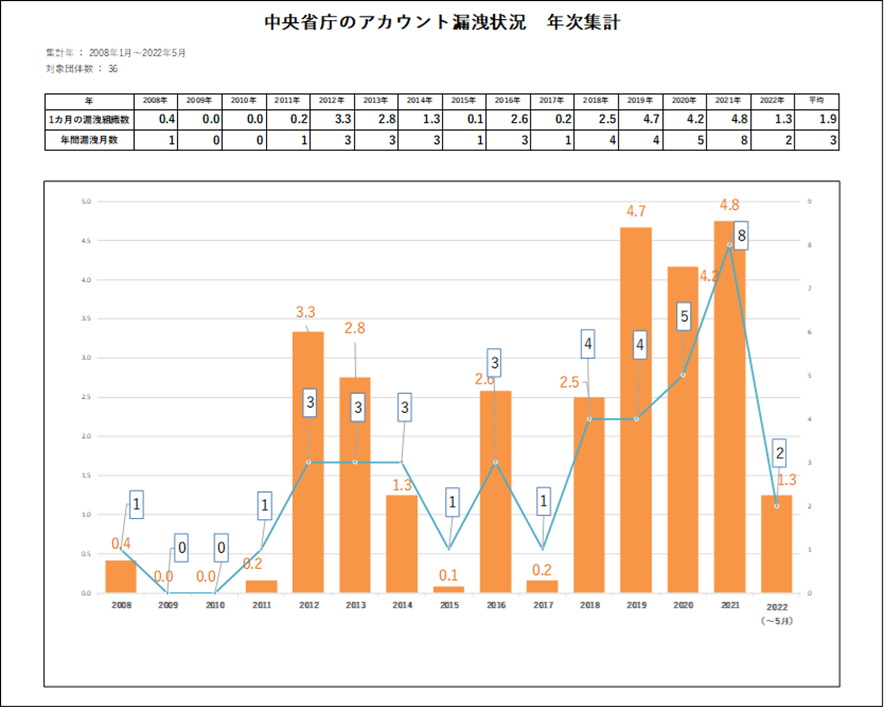

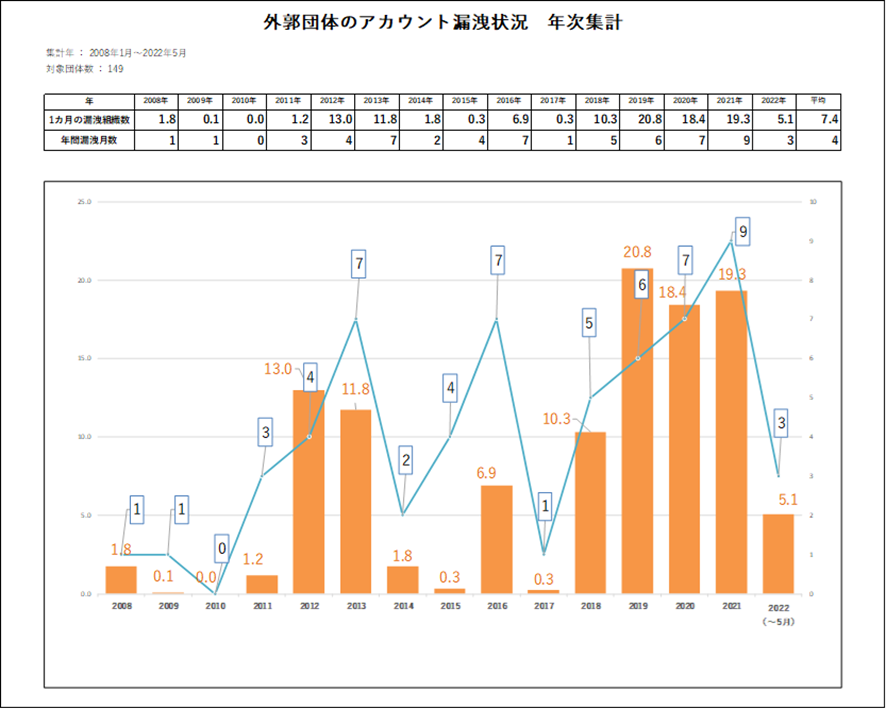

今回、調査期間内における中央省庁・外郭団体それぞれの年で、

①1カ月当たりの平均漏洩組織数

②年間12カ月の内、漏洩が発生した月の数

この2点を算出した。

その結果、コロナ禍における2020年・2021年については、漏洩件数のみならず、一カ月あたりに漏洩が確認された組織数や、年間で漏洩が確認された月数が高水準を記録していたことを確認した。

特に2021年は、漏洩件数については2020年をやや下回ったものの、漏洩した組織数・月数ベースで考えると、過去最高の数値が出ていることが確認できる。この点を踏まえると、2020年は件数の面で、2021年は漏洩被害の組織数・頻度の面で、深刻な漏洩状況にあったと考えられるだろう。

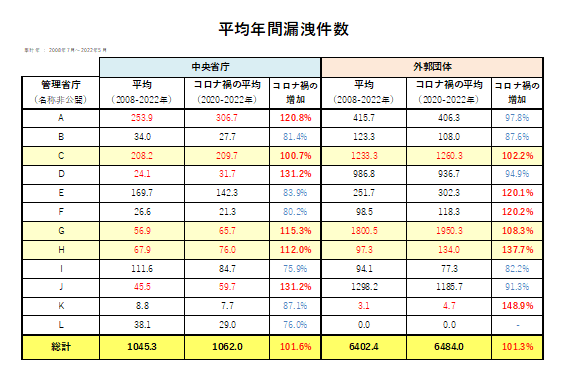

また、調査期間内(2008-2022)の平均年間漏洩件数と、緊急事態宣言が発令された後のコロナ禍(2020-2022年)の平均年間漏洩件数を比較すると、管理省庁の約半数である6組織で、コロナ禍の漏洩件数が平時より多くなっていたことが確認できる。内3組織については、中央省庁・外郭団体共に、コロナ禍で平時より多くの漏洩件数を記録している。

これらのデータを踏まえるに、2020年から2021年にかけては、中央省庁・外郭団体共に、広範囲の組織で、高頻度の情報漏洩が発生し、そのことが過去最高レベルの漏洩件数の発生につながったものと推測される。

考察

上述のデータの通り、現時点で2022年は、直近三年間の漏洩件数を下回る水準になる見込みだが、昨今の世界情勢を踏まえると、いまだ危険な環境にあると考えられる。

また、コロナ禍であった2020年・2021年については、漏洩被害の件数・組織数・頻度それぞれにおいて、高水準の漏洩が起きていたと推測できる。

2021年時点では、前回のレポートでも触れた通り、中央省庁でテレワークが実施されたことに加え、2020年11月の平井デジタル改革相の発言にある通り、内閣府でのPPAP対策の一環として、ファイル添付のメールを送信しない体制作りが進められていた。(https://www.cao.go.jp/minister/2009_t_hirai/kaiken/20201124kaiken.html)

コロナ禍が長引く中央省庁・外郭団体において、こうした施策は業務を円滑に進められるよう機能していた一方、その運用面では、テレワークにおける個人端末利用が確認されたり、インターネット回線を通じた業務内容のやり取りが発生したことにより、従来のセキュリティレベルより機密性が低下していた可能性が考えられる。

また、2021年の中央省庁では、業務利用の外部サービスで不正アクセスが生じ、中央省庁が記録していたアカウント情報等を含んだ情報の漏洩が確認されたと発表した点も記憶に新しい。

4月には中央省庁の業務現場で使用されていたファイル共有ストレージから(https://www.cao.go.jp/others/csi/security/20210422notice.html)、5月にはSaaSツールからの漏洩(https://www.nisc.go.jp/pdf/press/20210526NISC_press.pdf)が確認されており、その被害範囲は複数組織にのぼっている。

コロナ禍が長引き、テレワークを実施していた最中 、組織の管理外にある、外部のファイル共有ストレージやSaaSツールが受けた攻撃から、図らずも情報が漏洩してしまったことも、こうした甚大な漏洩規模につながった可能性が考えられる。

このような状況下においては、各々の意識向上や従来の予防策だけに頼るのではなく、組織全体で、有事に備えたリスクヘッジ、インシデント発生時のリカバリを行える体制を構築することが一層重要となる。近年は特に、上記にあるような、組織の管理外にある業務利用のサービスからも情報漏洩が起こるため、速やかに漏洩を把握し、適切な対処を行う体制作りは不可欠になっていると考えられる。

依然としてサイバーセキュリティの脅威が残る昨今において、この対策を講じることは、極めて重要な位置を占めていると言えるだろう。

対策

年々進化する攻撃に対し考えられる対策としては、漏洩防止体制と合わせて、情報が漏洩したケースを想定したフォローアップ体制の準備が非常に重要となるため、以下が推奨される。

対策1:漏洩アカウントの検知、把握、無価値化をワンストップで行う仕組みと体制の構築

①アカウント漏洩の集中監視

漏洩アカウント数の大小を問わず、重要なのは漏洩の事実をいち早く把握することであるため、アカウント漏洩を即時検知する監視体制を整える。

②アカウント漏洩の把握

①の監視により検知された漏洩状況を、アカウント利用者と管理者双方へ即座に連絡し、問題の把握を行えるようにする。

従来の漏洩監視ツールでは、アカウント利用者が自身のアカウントの漏洩状況しか把握することができず、組織全体での把握スピードが遅れやすく、対応が後手に回ってしまうため別途対策が必要。

③漏洩したアカウントのパスワードを早急に変更

アラート通知を受けた管理者及び漏洩対象者は、いつ、どこで、どのパスワードが漏洩したのかを確認し、当該アカウントが不正利用される前にパスワードを変更する。

ただし、パスワードを変更する際にも、既に漏洩しているパスワードを再利用しないよう注意を払う必要があり、再設定パスワードの管理が必要。

※ソースポッドでは、上記の対策1ができるSPC Leak Detectionにて、全機能を使用できる Standard Editionをはじめ、様々なプランをご用意しております。詳細は株式会社ソースポッドまでお問い合わせください。

対策2:多要素認証の仕組みを導入する

法人・組織内システム、法人・組織が契約している外部サービスでは、多要素認証を導入することで、アカウント漏洩時も不正ログインを防ぐことが可能となる。ただし、最近ではフィッシングSMSリンクを用いた中間者攻撃や、Modlishka・NecroBrowserを組み合わせて用い、正規サイトの保護手段を回避する手口がいくつも出てきているため、多要素認証導入後も、アカウント漏洩状況の把握を継続的に実施することが推奨される。

対策3:利用者のアカウント管理に関するリテラシー教育を行う

昨今の情勢から、利用者自身にアカウント管理のリテラシーが求められているため、アカウント管理の重要性、アカウントが漏洩するとどのような被害を受ける可能性があるのか、不正アクセスの仕組み、対策、管理方法等の教育を利用者に行う。