Intelligence Report インテリジェンスレポート

2021年8月度における国内788大学のアカウント漏洩状況レポート

サマリ

・国内788大学のドメインアカウントを対象に漏洩調査を実施

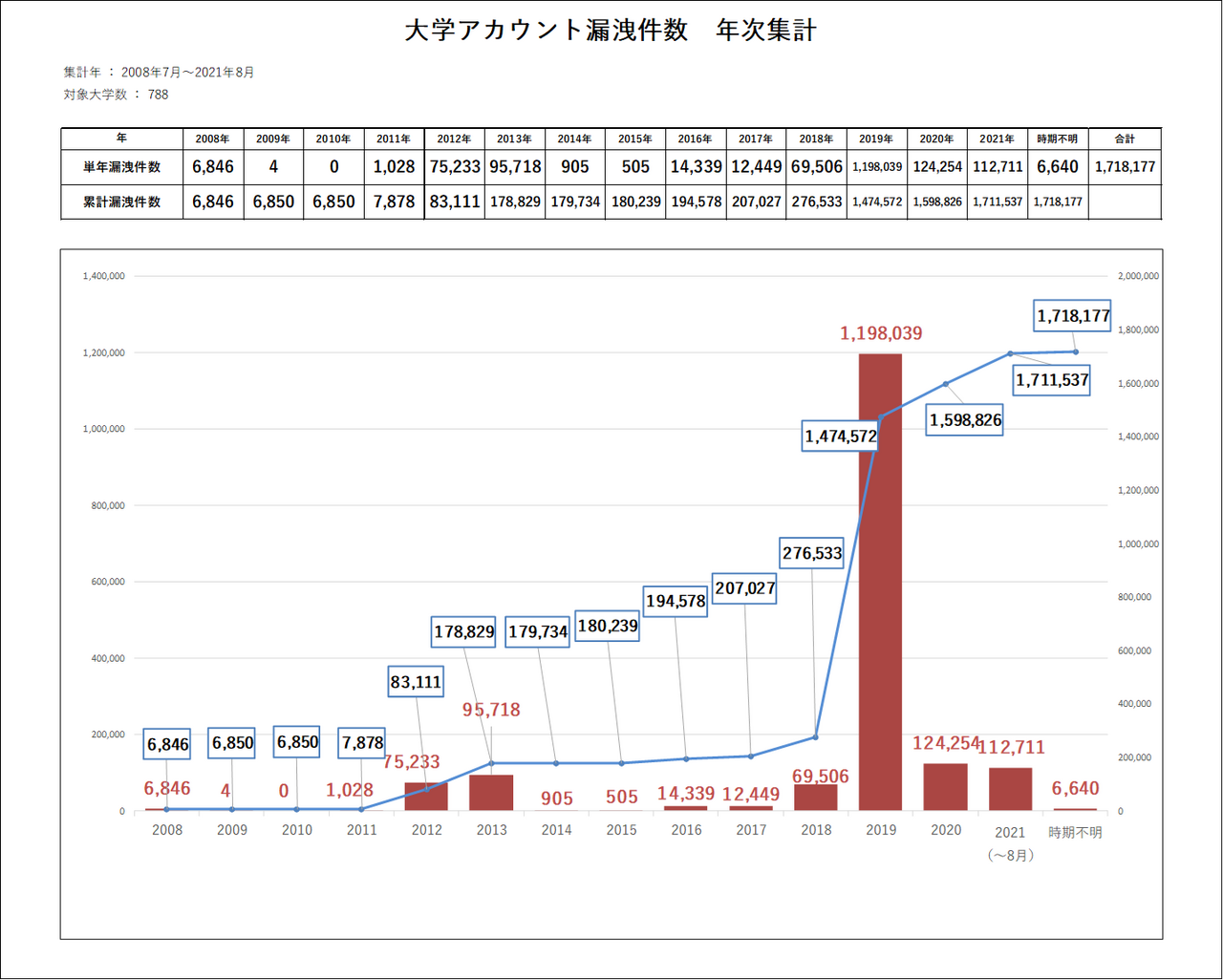

・2020年は124,254件、2021年は8月末時点の集計で112,711件の漏洩。2021年の漏洩件数は2020年実績を上回る事がほぼ確定し、調査期間内で2番目の被害規模になる見通し。

・前回レポートの集計期間の後となる、2020年10月から12月末までの3か月間で、12万1千件の漏洩が発生。調査期間内の平均年間漏洩件数が11万4千件という点を踏まえると、3か月で年間の漏洩件数を超えた事態。2021年8月末までの漏洩件数分を加えると、11か月間で23万件という甚大な規模の漏洩を確認。

・2021年のアカウント漏洩頻度は、1月から8月末間で5回(1月当たり0.63回)発生となり、過去3番目の漏洩頻度である2015年に最も近い頻度。このペースが維持または加速した場合、調査期間内においては高水準の規模となる可能性がある。

・コロナ禍におけるテレワーク等のオンライン環境促進で、情報セキュリティの脅威の内容に従来から変化が生じている。

・2020年の緊急事態宣言をきっかけに、大学で急遽オンライン環境が導入され、2021年現在も対面式授業と併用されているが、セキュリティの安全性が確保されているとは言い難い運用を行っている可能性。

・これらの社会・大学の情勢を鑑みるに、大学アカウントの2020年、2021年の漏洩件数・頻度の増大は、コロナ禍における急激なセキュリティ要件の変化に対応しきれていないことによるものと推測。

SP Intelligence Reportについて

サイバーセキュリティサービスを通じてデジタルコミュニケーションを支援する株式会社ソースポッド(以下ソースポッド)は、日本のサイバーセキュリティ現況を定期的に調査しレポートを配信しております。

近年サイバーセキュリティ関連インシデント件数は増加の一途を辿っており、プライバシーの侵害や金銭的被害などの実被害に至るケースも同様に増加しています。

この情報漏洩定期レポートは、過去のインシデントの被害やそのインシデントに起因すると考えられる情報流出件数を検証材料に、個人情報を取り扱う事業者全てのセキュリティ意識醸成を啓蒙するための自主的な取り組みとなります。情報社会全体の安全性向上を目的として、我々を取り巻く状況の把握に役立てれば幸いです。

調査方法

OSINT (Open Source INTelligence)データをもとに、以下の条件で漏洩件数を月別に集計。

なお、抽出にあたってはアカウント数の抽出のみを目的としているため、具体的なドメイン、個別メールアドレスについては取得していない。

本調査は、昨年2020年11月10日に公開した『国内大学のアカウント漏洩に関するレポート(https://www.source-pod.co.jp/lp5/index.html)』の追跡調査となる。

日本国内大学が所有するドメインで発行されたメールアカウント(学生アカウントおよび教職員アカウント)がどの程度インターネット/ダークウェブで公開されているかを年別に集計し、セキュリティリスクの現状把握と喫緊の対策の必要性を喚起するものである。

1.抽出対象

国内788大学が保有するドメインアカウント

2.前提条件

・漏洩チェック範囲は、ダークウェブを含むインターネット上に公開され、不特定多数が確認できるものとする。

・漏洩チェック期間は、2008年7月1日から2021年8月31日までとする。

・漏洩取得内容は、ID(メールアドレス)とパスワードが漏洩している年月と漏洩数のみとする。

※漏洩年月、数以外の情報は取得できない独自のチェックシステムを利用。

・漏洩を判別する情報は、IDとなるメールアドレスのドメイン名で実施するものとする。

※漏洩アカウントが実際に使われているアカウントとの同一性や存在有無は不明だが、同時期かつ同場所で漏洩している全く同様のアカウントは重複を排除している。

調査結果

漏洩の発生件数

2021年は調査期間内で2番目の漏洩件数になる見通し。前回レポート発表後の、2020年10月から2021年8月末までの11か月間で、年間漏洩数としては甚大な規模となる23万件の漏洩を確認。

2020年は124,254件の大学アカウント漏洩を確認。

また2021年の大学アカウント漏洩数は、8月末時点の集計で112,711件となり、2020年実績をほぼ確実に上回る見通し。

国内788大学を対象としたアカウント漏洩件数は、2008年から2021年8月までの集計で累計171万件にのぼり、調査対象期間の中では、2019年度の漏洩流出件数約120万件が突出。

次いで2020年の12万4千件、2021年の11万2千件、2013年の9万5千件、と続いており、新型コロナウイルスが流行している直近2年間は、6、7年ぶりの大きな被害件数が発生していることが読み取れる。

期間中最大の被害となっている2019年については、以前のレポートでも報告しているCollection#1が原因と見られている。Collection#1には7億7300万件のメールアドレス、2100万件のユニークなパスワード、27億件の有効なメールアドレスとパスワードの組み合わせという膨大な個人情報が含まれ、総容量87ギガバイト、12,000のファイルから構成されている。

また2019年の漏洩件数の多さは、初春のW32.Qakbotの新種の登場や、秋以降のEmotetの脅威の再来といった、マルウェアの影響も理由として挙げられる。(情報提供 CiscoTalos )

なお、2019年のこの突出漏洩傾向は、他の業界においても同様にみられている。

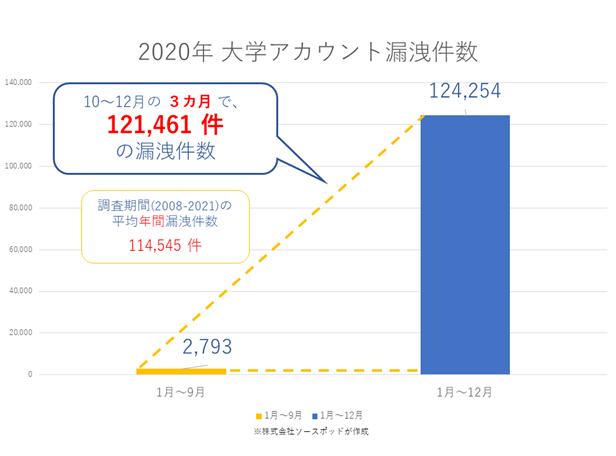

2020年11月10日に公開した、前回のレポート『国内大学のアカウント漏洩に関するレポート(https://www.source-pod.co.jp/lp5/index.html)』では、2020年の漏洩件数は9月末時点集計となり、801大学の調査で2,793件の漏洩件数を確認していた。

しかし今回の調査において、2020年は788大学で124,254件の漏洩件数を確認している。調査母体となる大学数が、閉校・統合等の関係で13校減少した上での比較だが、2020年10月から12月末までの3か月間で、12万1千件の漏洩が発生したことになる。

調査期間内の平均年間漏洩件数が約11万4千件という点を鑑みると、3か月で年間の漏洩件数を超えた事態は、きわめて異例であると言える。

さらに、2021年8月末までの漏洩件数112,711件分を合わせると、2020年10月からの11か月間、つまり1年未満の期間で、単年の平均漏洩件数の2倍以上となる約23万件の漏洩が確認されたこととなる。

上記の点から、コロナ禍における直近2年間は、従来より多くの漏洩が確認されていると判断できるだろう。

漏洩情報の発生頻度

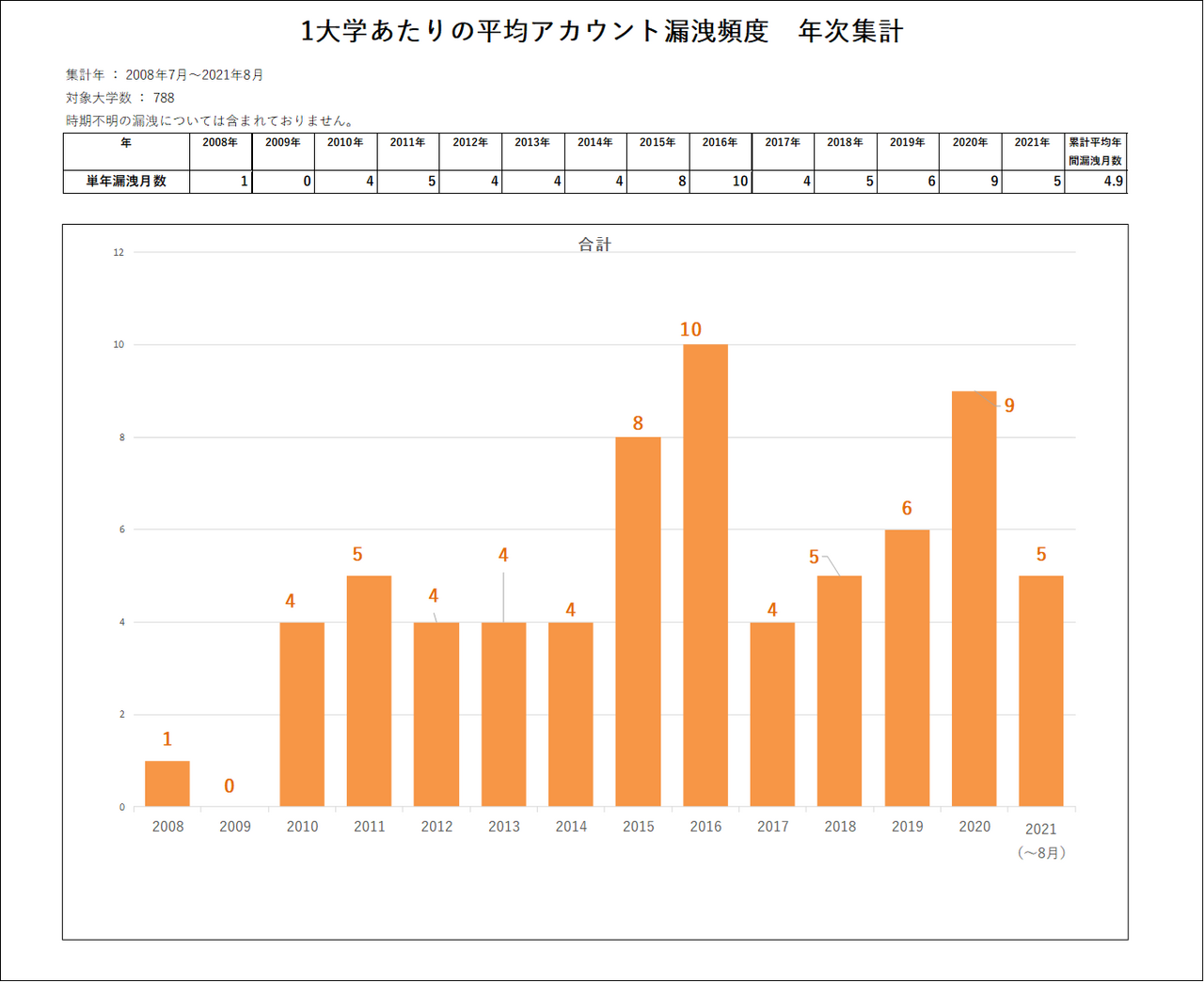

漏洩した大学のアカウント情報は、平均して年4.9回の頻度でダークウェブやインターネット上にて公開。2021年は、過去から見ても高水準の漏洩頻度となる見込みであり、コロナ禍における直近2年間の大学アカウント漏洩は、5、6年ぶりの高頻度で発生している可能性。

アカウント漏洩のインシデント発生回数の軸から見て集計すると、2016年が最多となり、年10回・1月当たり0.8回の漏洩頻度となる。2016年の漏洩件数自体は14,339件と相対的に小規模だが、漏洩頻度の面で言えば上記の通り最多であり、調査期間内の平均漏洩頻度が年4.9回である点を踏まえても、多くの被害があったことが読み取れる。

2016に続き、次点では、2020年に年9回・1月当たり0.75回の漏洩が発生している。2021年においては、1月から8月末時点の間で5回発生しており、1月当たり0.63回発生している換算となる。

この漏洩ペースは、2021年8月現在過去3番目の漏洩頻度である2015年の、年8回・1月当たり0.67回の漏洩ペースと最も近い状態にある。

2021年の漏洩ペースがこのまま維持、もしくは加速した場合、2021年は過去の実績から見ても高水準のインシデント発生頻度になると予想される。

もしそうなった場合、新型コロナウイルスが流行している直近2年間の大学アカウント漏洩は、5、6年ぶりの高頻度で発生していると判断できるだろう。

コロナ禍(2020年-2021年上半期)における情報セキュリティの状況

コロナ禍の影響で推進されたテレワークにより、脅威とされる攻撃内容に変化が。

大学環境も早急に遠隔授業への対応を迫られ、環境の検討・整備の不十分さからセキュリティに課題を抱え続けている可能性がある。

コロナ禍における社会的なセキュリティ脅威

2020年(令和2年)の国内の情報セキュリティ被害については、警察庁発表の「令和2年におけるサイバー空間をめぐる脅威の情勢等について」(https://www.npa.go.jp/publications/statistics/cybersecurity/data/R02_cyber_jousei.pdf)に報告がある。

この報告によれば、2020年中は、ソフトウェアやシステムの脆弱性を悪用したサイバー攻撃、新型コロナウイルスを巡る社会不安増大に乗じた標的型メール攻撃、これらを通じた各種ランサムウェアの感染事案が多数発生していることが記されており、また資料内では、直近で判明した、テレワーク環境に関連ある攻撃事例も数件言及されている。

こうしたテレワーク環境下における、人的な運用の問題・システム等の脆弱性をついた問題が増加傾向にあることを受け、警察では、事業者や事業者団体等と、サイバーセキュリティに関連する協定の締結や協議会の設置、情報提供・共有、注意喚起等を強化している。

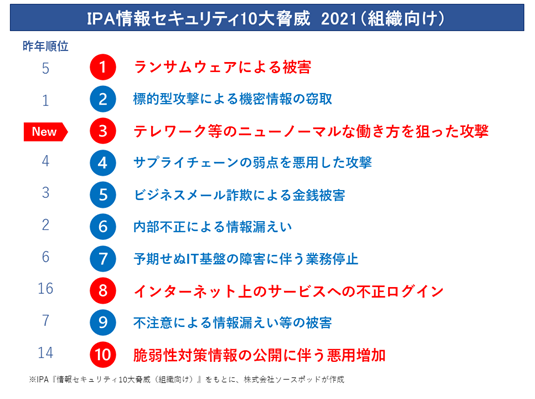

また、IPA(情報処理推進機構。以下IPA)においても、コロナ禍の情勢を受けて、脅威として制定する内容に変化が生じている。

2021年8月に発表された『情報セキュリティ10大脅威 2021』の組織編(https://www.ipa.go.jp/files/000089239.pdf)では、2020年の情報セキュリティ情勢を受けて、第3位には今年初ランクインとなる『テレワーク等のニューノーマルな働き方を狙った攻撃』が、第8位には、組織編の中では最も過去よりランクを上げた『インターネット上のサービスへの不正ログイン』が計上された。

昨年2020年に公開された『情報セキュリティ10大脅威 2020』の組織編(https://www.ipa.go.jp/files/000081291.pdf)とランキングを比べると、コロナ禍の情勢を受け、ランク外から昇格した脅威が2件、新登場となった脅威が1件と、様相に大きな変化が現れたと言える。

2021年、新たに脅威として躍り出た内容を見るに、急なテレワーク移行による管理体制不備・脆弱性の悪用や、私物PC・ネットワークからの情報漏えい、業務利用のクラウドサービスのID、パスワードの窃取・推測による不正ログイン等、オンライン環境下でのセキュリティ問題が各種提示されている。

これらの情報を踏まえると、コロナ禍の新たな働き方が始まった今もなお、オンラインを使用した業務利用において、大きな脅威がある状況だと言えるだろう。

コロナ禍に対する国内大学の取り組み

国内大学においてもコロナ禍の影響は大きく、従来のキャンパス通学および対面授業の実施という前提を見直す必要に迫られた。

ここでは、文部科学省が行った調査をもとに、コロナ禍における国内大学の取組み状況について述べる。

文部科学省が行った調査「新型コロナウイルス感染症対策に関する大学等の対応状況について」(https://www.mext.go.jp/content/20200424-mxt_kouhou01-000004520_10.pdf)

によれば、調査を行った2020年4月時点、新型コロナウイルスの流行や緊急事態宣言を受けた大学では、授業開始時期を遅らせる意向が全体の9割を占め、また、その間に遠隔授業実施の準備を整える意向が約6割と示されており、慌ただしいスケジュールの中で、緊急事態に対応する各大学の状況が伺える。

その1カ月後、2020年5月に実施された調査『新型コロナウイルス感染症の状況を踏まえた大学等の授業の実施状況について(令和2年5月20日時点)』(https://www.mext.go.jp/content/20200527-mxt_kouhou01-000004520_3.pdf)においては、5月20日時点で約8割の大学で授業が実施されており、その中で、遠隔でのみ授業を実施していると答えた大学は9割にのぼった。

これらの資料を鑑みるに、コロナ禍以前からオンラインキャンパス化を推進していた一部大学を除き、全国の大学では新入生入学業務対応に加え、遠隔授業の環境整備に追われ、セキュリティリスクの検討・対応が不十分なまま授業が進行していた可能性が高いと考えられる。

その後、翌2021年に文部科学省が行った『令和3年度前期の大学等における授業の実施方針等について』(https://www.mext.go.jp/content/20210702-mxt_kouhou01-000004520_2.pdf)によると、『実習型等の授業は対面式・大人数の講義が多い低学年向け授業では遠隔授業を実施する』等の形態で、対面式と遠隔授業を併用すると答えた大学は6割ある。

この結果を踏まえると、2021年現在の大学の教育現場では、2020年ほどではないものの、依然としてオンラインを活用した環境は継続していると見られる。

しかし、前述の警察庁・IPAの資料を踏まえると、こうしたオンライン環境下のセキュリティの脅威は今も存在している。2020年に急ごしらえで用意をしたオンライン環境が、安全性の検証・問題対応が不十分なまま運用され続けていた場合、セキュリティ環境は今なお油断ならない状況にあるといえるだろう。

過去3年間の大学/教育関連セキュリティインシデント一覧

上記とあわせ、直近3年間で発生した大学関連セキュリティインシデントについて調査を行ったところ、公開されている実被害件数は下記のとおりとなった。

【2019年】

2019年1月 フィッシング 迷惑メール踏み台

2019年2月 Office365アカウント乗っ取り 内部メール不正転送

2019年3月 サイト改ざん 別サイトへ誘導

2019年5月 メール管理システムがランサムウェア感染

2019年5月 アカウント乗っ取り 迷惑メール踏み台

2019年5月 LMSに不正アクセス 被害規模不明

2019年5月 学内向けWebサービスが公開状態に 被害規模不明

2019年5月 メールアカウント不正アクセス 迷惑メール踏み台

2019年6月 教職員メールアカウント乗っ取り フィッシング踏み台

2019年7月 メールアカウント乗っ取り 被害規模不明

2019年7月 メールアカウント乗っ取り 被害規模不明

2019年10月 メールアカウント乗っ取り 迷惑メール踏み台

2019年10月 サーバー不正アクセス 不正ファイルアップロード52件

2019年10月 関係者偽装マルウェアメール配信 被害規模不明

2019年11月 設定ミスにより個人情報がインターネット経由で参照できる状態に 被害規模

【2020年】

2020年1月 職員メールアカウント不正アクセス 被害規模不明

2020年1月 メールアカウント不正アクセス

2020年1月 サーバー不正アクセス フィッシング踏み台

2020年2月 メールアカウント不正アクセス 個人情報流出 約4,500件

2020年2月 メールアカウント不正アクセス 不正転送

2020年2月 メールアカウント不正アクセス スパム送信

2020年3月 メールアカウント不正アクセス スパム踏み台

2020年3月 不正アクセスでサイト改ざん

2020年8月 メールアカウント不正アクセス スパム踏み台

2020年9月 機密情報を誤って公式サイト上に公開

2020年10月 授業支援システムに不正アクセスで遠隔授業に障害

2020年10月 クラウドサーバーに不正アクセス フィッシング踏み台

2020年11月 職員端末がEmotet感染

2020年11月 LMSに不正アクセス 個人情報流出の可能性 約7,300件の個人情報、18,600件の顔写真、他委託事業者のデータ233件が流出した可能性

2020年12月 学内宿泊施設予約システムにサイバー攻撃、43,000件以上の個人情報が流出した可能性

2020年12月 人事システム保守用端末に不正アクセス、個人情報1,400件が流出した可能性

【2021年】

2021年1月 メールアカウント2件に不正アクセス スパム踏み台

2021年1月 設定ミスにより全卒論が外部参照可能に

2021年1月 認証システム個人情報が外部閲覧可能に 約4万件

2021年2月 不正アクセスでデータ消去

2021年3月 メールアカウント不正アクセス 迷惑メール送信

2021年5月 学内LMSにサイバー攻撃、個人情報6,500件が流出した可能性

2021年5月 学内LMSに不正アクセス 予約者情報流出の可能性

2021年5月 メールアカウント不正アクセス 迷惑メール踏み台

2021年7月 メールアカウントに不正アクセス 迷惑メール踏み台

2021年7月 メールアカウントに不正アクセス 迷惑メール踏み台

2021年7月 不正アクセスで学内15サイトに改ざん 外部サイトへ誘導

考察

オンライン環境下での運用については脅威が多く存在。

大学の漏洩件数・漏洩頻度が過去最高水準の見通しとなるのは、こうした背景が影響と推測。

従来のセキュリティ対策である情報漏洩防止の予防保全策と並行し、実害を阻止していく取り組みが必要。

昨今のセキュリティ脅威の内容を見ると、標的型攻撃メールやランサムウェアといった従来の問題に加え、オンライン環境下における業務・組織を狙った多くの脅威が台頭し、実害を及ぼしつつあることが見て取れる。

例えば、IPAのランキングで順位が著しく上がった『インターネット上のサービスからの情報漏洩』に類するインシデントを挙げるとすれば、2020年11月に発表された、イベント管理・チケット販売サービス「Peatix」が不正アクセスを受け、最大677万件のユーザーの個人情報がダークウェブ上で販売されて漏洩した事件が、記憶に新しい。(参照:https://announcement.peatix.com/20201216_ja.pdf)

コロナ禍で台頭してきたセキュリティ脅威を見ると、組織のセキュリティ環境の範囲外で使用される、こうしたインターネット・クラウドサービスや、各種業務ツールにおける情報漏洩が大きく影響していると言えるだろう。

2020年、2021年の大学アカウントの漏洩状況が件数・頻度共に調査期間内において高水準を記録したのは、こうした社会情勢が背景にあると考えられる。

しかし、文部科学省の調査から鑑みるに、今後も大学の教育現場では、対面式授業の実施は行い続けるも、新型コロナウイルスの影響から、遠隔授業やオンラインにおけるツールの使用は継続すると考えられる。

このような状況下においては、各々の意識向上や従来の予防策だけに頼るのではなく、組織全体で、有事に備えたリスクヘッジ、インシデント発生時のリカバリを行えるような体制を構築することが、ますます重要となる。

対策

年々進化する攻撃に対し考えられる対策としては、漏洩防止体制と合わせて、情報が漏洩したケースを想定したフォローアップ体制の準備が非常に重要となるため、以下が推奨される。

対策1:漏洩アカウントの検知、把握、無価値化をワンストップで行う仕組みと体制の構築

①アカウント漏洩の集中監視

漏洩アカウント数の大小を問わず、重要なのは漏洩の事実をいち早く把握することであるため、アカウント漏洩を即時検知する監視体制を整える。

②アカウント漏洩の把握

①の監視により検知された漏洩状況を、アカウント利用者と管理者双方へ即座に連絡し、問題の把握を行えるようにする。

従来の漏洩監視ツールでは、アカウント利用者が自身のアカウントの漏洩状況しか把握することができず、組織全体での把握スピードが遅れやすく、対応が後手に回ってしまうため別途対策が必要。

③漏洩したアカウントのパスワードを早急に変更

アラート通知を受けた管理者及び漏洩対象者は、いつ、どこで、どのパスワードが漏洩したのかを確認し、当該アカウントが不正利用される前にパスワードを変更する。

ただし、パスワードを変更する際にも、既に漏洩しているパスワードを再利用しないよう注意を払う必要があり、再設定パスワードの管理が必要。

※ソースポッドでは、上記の対策1ができるSPC Leak Detectionにて、全機能を使用できる Standard Editionをはじめ、様々なプランをご用意しております。詳細は株式会社ソースポッドまでお問い合わせください。

対策2:多要素認証の仕組みを導入する

法人・組織内システム、法人・組織が契約している外部サービスでは、多要素認証を導入することで、アカウント漏洩時も不正ログインを防ぐことが可能となる。ただし、最近ではフィッシングSMSリンクを用いた中間者攻撃や、Modlishka・NecroBrowserを組み合わせて用い、正規サイトの保護手段を回避する手口がいくつも出てきているため、多要素認証導入後も、アカウント漏洩状況の把握を継続的に実施することが推奨される。

対策3:利用者のアカウント管理に関するリテラシー教育を行う

昨今の情勢から、利用者自身にアカウント管理のリテラシーが求められているため、アカウント管理の重要性、アカウントが漏洩するとどのような被害を受ける可能性があるのか、不正アクセスの仕組み、対策、管理方法等の教育を利用者に行う。