Intelligence Report インテリジェンスレポート

中央省庁・外郭団体のアカウント漏洩における調査

サマリ

・2008年7月から2021年5月末までの調査期間におけるドメインアカウントの累計漏洩件数は、中央省庁が17,522件、外郭団体が106,163件。また、中央省庁、外郭団体共に、2019年は最多漏洩件数が確認されている。

・中央省庁、外郭団体の両方における、2019年の突出した漏洩件数は、超巨大な漏洩情報群Collection#1 の流出が関係していると推測される。

・中央省庁、外郭団体共に、2021年の漏洩件数は、5月時点で過去3番目の規模となった。これは、2020年2月以降のコロナ禍におけるテレワーク推進により、中央省庁では、業務遂行時の個人端末利用や、外部クラウドサービス等を通じた業務のやり取りが行われたと見られ、セキュリティ管理の問題が発生している。中央省庁と関係深い外郭団体も、その影響を受けた可能性がある。

・このペースで漏洩が進むと、中央省庁、外郭団体共に、2021年12月には2020年の年間漏洩件数を超え、過去2番目の被害規模となる可能性が高い。

・ワークスタイルの多様化の反動として、セキュリティリスクが増大していると推測される。組織内部でのセキュリティだけではカバーできると言えない昨今の環境を踏まえ、情報が漏洩している可能性を前提として、即座に漏洩状況を把握して対処できるアプローチが必要である。

SP Intelligence Reportについて

サイバーセキュリティサービスを通じてデジタルコミュニケーションを支援する株式会社ソースポッド(以下ソースポッド)は、日本のサイバーセキュリティ現況を定期的に調査しレポートを配信しております。

近年サイバーセキュリティ関連インシデント件数は増加の一途を辿っており、プライバシーの侵害や金銭的被害などの実被害に至るケースも同様に増加しています。

この情報漏洩定期レポートは、過去のインシデントの被害やそのインシデントに起因すると考えられる情報流出件数を検証材料に、個人情報を取り扱う事業者全てのセキュリティ意識醸成を啓蒙するための自主的な取り組みとなります。情報社会全体の安全性向上を目的として、我々を取り巻く状況の把握に役立てれば幸いです。

調査方法

OSINT (Open Source INTelligence)データをもとに、以下の条件で漏洩件数を年別に集計。 なお、抽出にあたってはアカウント数の抽出のみを目的としているため、サブドメインを含む具体的なドメインの取得に留め、個別アカウントについては取得していない。

①抽出対象

日本国内の中央省庁および中央省庁の管轄下にある外郭団体が保有するドメインアカウント

②前提条件

・調査アカウント対象は、個人アカウントではなく、組織アカウントとする。

・組織アカウントの定義は、以下の通りとする。

a.国の行政組織として定められる中央省庁および外局組織のgo.jpドメイン(サブドメイン含む)

b.中央省庁の各HP(2021年5月末時点)に掲げられた所管法人のドメイン(サブドメイン含む)

※ただし弊社が捕捉しているドメインに限る

・漏洩チェック範囲は、ダークウェブを含むインターネット上に公開され、不特定多数が確認できるものとする。

・漏洩チェック期間は、2008年7月から2021年5月末までとする。

・漏洩取得内容は、ID(メールアドレス)とパスワードが漏洩している年月と漏洩数のみとする。

※漏洩年月・数以外の情報は取得できない独自のチェックシステムを利用している。

・漏洩を判別する情報は、IDとなるメールアドレスのドメイン名で実施するものとする。

※漏洩と判別されたアカウントが実際使用されるアカウントと同一性または実在しているかは不明だが、同時期かつ同場所で漏洩している全く同様のアカウントは、重複を排除している。

調査結果

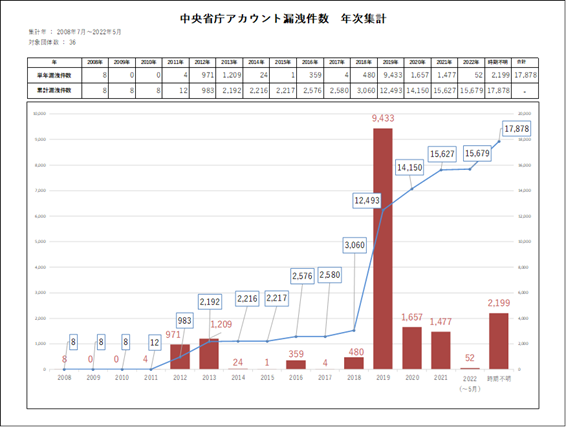

中央省庁アカウント漏洩概況

2008年7月から2021年5月末までの累計漏洩件数は17,522件。調査対象期間の中では、2019年の漏洩件数11,355件が突出している。2番目に2020年の1,635件が続き、2021年の1,336件、2013年の1,196件がさらに続いている。

最大の流出件数となった2019年のインターネットセキュリティ状況としては、過去に報告したインテリジェンスレポートと同じく、2018年末にダークウェブ上に流出したCollection#1 による影響が関係していると見られる。業界別に見ると、中央省庁および関連外郭団体の情報漏洩は、大学 に続く被害規模となっている。

特筆すべきは、2021年の流出件数である。上半期が終わらない5月末時点で、2020年の年間漏洩件数に迫る、1,336件の漏洩が確認されている。 2021年12月末には、2020年の漏洩件数を超えて過去2番目の被害規模になる可能性が高い。

この2021年の漏洩件数の多さは、中央省庁の業務現場で実施されたテレワーク体制の影響が考えられる。総務省が発表した『令和2年情報通信白書』、政府CIOが発表した『国家公務員テレワーク・ロードマップ(改訂版)』によると、2020年2月より、新型コロナウイルス流行の影響を踏まえ、10を超える中央省庁でテレワーク体制を導入。職員総数に占めるテレワーク実施割合は50%を超えた。しかし、内閣人事局が2020年7月に行った『職員アンケート調査』の結果 を見ると、テレワーク業務中に、以下のケースが散見されたという。

・テレワーク中の公用通話において、職員私物の携帯端末・モバイルアプリ等を使用

・テレワーク時の使用端末に文書編集機能が搭載されていない場合、その修正を現場で執務中の職員へメール・電話で依頼

このように、テレワーク下の業務遂行時に、個人端末の利用や、インターネット回線を通じたやり取りがあったことで、従来のセキュリティレベルと比べ、機密性が低下していると言える。現に、テレワークが開始された2020年の年間漏洩件数は過去2番目にのぼり、2021年現在も、その勢いはいまだ衰えていない。

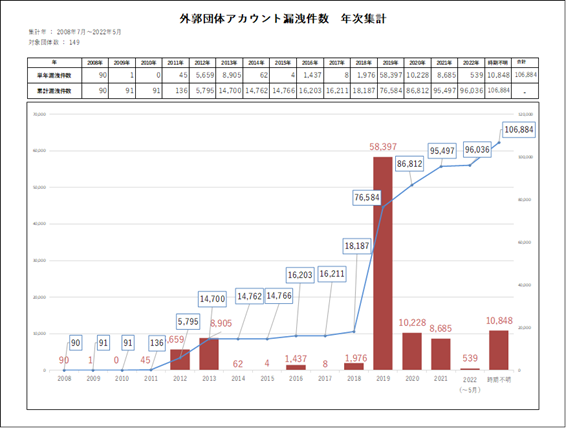

外郭団体アカウント漏洩概況

2008年7月から2021年5月末までの累計漏洩件数は106,163件。調査対象期間の中では、2019年の漏洩流出件数68,681件が突出している。2番目に2020年の10,215件が続き、2013年の8,904件、2021年の7,978件がさらに続いている。

こちらも先述同様にCollection#1の影響が伺えるが、流出件数は中央省庁と5倍以上の差が生じている。また、2021年の漏洩件数についても、上半期が終わらない5月末時点で、過去3番目の漏洩件数が確認されており、中央省庁と同様、2021年12月末には2020年の漏洩件数を超えて、過去2番目の被害規模になる可能性が高い。

主要外郭団体が発行した、新型コロナウイルス感染拡大防止のための『業種別ガイドライン』で推奨されたとおり、外郭団体の業務にもテレワーク等が導入されたと見られる。そして中央省庁同様、テレワークにおける個人端末利用や、インターネット回線を通じた業務内容のやり取りは、外郭団体においても起きていたと予測され、従来のセキュリティレベルと比べ、機密性が低下していたと考えられる。

調査対象期間内で発生したセキュリティインシデント

中央省庁は地方自治体に比べれば漏洩件数が少ないものの、国民の生活に関係の深い情報を扱うため、情報漏えいが発生した際の影響は非常に大きく、国民の安寧を広範に脅かすことになる。

中央省庁および外郭団体で調査期間内に発生した主要なインシデントは以下の通り。

・2011年12月 文科省関連サイト「科学技術週間」にSQLインジェクションによる不正アクセス、利用者の個人情報が漏洩

・2015年5月 日本年金機構にて不正アクセスにより年金情報の流出

・2019年8月 国土交通省委託先に標的型攻撃、電気通信設備関連資料が流出

・2020年2月 三菱電機の不正アクセス被害で防衛省の注意情報が含まれていたことが判明

・2020年12月 財務省を騙る「新型コロナウイルス特例給付金」詐称メールの存在を確認

・2021年4月 総務省委事業にてランサムウェア被害6745人分の個人情報が流出した可能性

・2021年4月 経産省管轄「ミラサポplus」において利用者の個人情報が流出

・2021年5月 国土交通省のプロジェクト情報共有ツールに不正アクセス 内部システム情報およびメールアドレスなど7万6千件が漏洩

考察

過去のインテリジェンスレポートでの報告と同様、2019年の大規模な情報漏えいが確認されるが、特筆すべきは2020年から2021年上半期(5月末まで)の情報漏えい件数の多さである。

新型コロナウイルスの影響によるテレワーク推進に伴い、個人端末やインターネット回線を通じた業務利用が発生し、セキュリティが担保できない環境で情報をやり取りしていた様子が、資料から読み取れる。従来の組織で機能していたセキュリティ環境の範囲外で、業務を遂行する際の予防保全策の遅れが、2020年以降の情報漏洩件数増加に影響していると思われる。

情報セキュリティ担当の目の届かない範囲の増大は、セキュリティリスクも増大させることとなるが、ワークスタイルの多様化は不可逆の変化であると予想されるため、従来とは別のセキュリティ対策の視点が必要である。

すなわち、従来の予防保全措置といった防壁の設置と合わせて、情報漏えいをリアルタイムに察知し、それらが悪用される前に無価値化処理を行うことが必須であると言える。

対策

年々進化する攻撃に対し考えられる対策としては、漏洩防止体制と合わせて、情報が漏洩したケースを想定したフォローアップ体制の準備が非常に重要となるため、以下が推奨される。

対策1:漏洩アカウントの検知、把握、無価値化をワンストップで行う仕組みと体制の構築

①アカウント漏洩の集中監視

漏洩アカウント数の大小を問わず、重要なのは漏洩の事実をいち早く把握することであるため、アカウント漏洩を即時検知する監視体制を整える。

②アカウント漏洩の把握

①の監視により検知された漏洩状況を、アカウント利用者と管理者双方へ即座に連絡し、問題の把握を行えるようにする。

従来の漏洩監視ツールでは、アカウント利用者が自身のアカウントの漏洩状況しか把握することができず、組織全体での把握スピードが遅れやすく、対応が後手に回ってしまうため別途対策が必要。

③漏洩したアカウントのパスワードを早急に変更

アラート通知を受けた管理者及び漏洩対象者は、いつ、どこで、どのパスワードが漏洩したのかを確認し、当該アカウントが不正利用される前にパスワードを変更する。

ただし、パスワードを変更する際にも、既に漏洩しているパスワードを再利用しないよう注意を払う必要があり、再設定パスワードの管理が必要。

※ソースポッドでは、上記の対策1ができるSPC Leak Detectionにて、全機能を使用できる Standard Editionをはじめ、様々なプランをご用意しております。詳細は株式会社ソースポッドまでお問い合わせください。

対策2:多要素認証の仕組みを導入する

法人・組織内システム、法人・組織が契約している外部サービスでは、多要素認証を導入することで、アカウント漏洩時も不正ログインを防ぐことが可能となる。ただし、最近ではフィッシングSMSリンクを用いた中間者攻撃や、Modlishka・NecroBrowserを組み合わせて用い、正規サイトの保護手段を回避する手口がいくつも出てきているため、多要素認証導入後も、アカウント漏洩状況の把握を継続的に実施することが推奨される。

対策3:利用者のアカウント管理に関するリテラシー教育を行う

昨今の情勢から、利用者自身にアカウント管理のリテラシーが求められているため、アカウント管理の重要性、アカウントが漏洩するとどのような被害を受ける可能性があるのか、不正アクセスの仕組み、対策、管理方法等の教育を利用者に行う。