Intelligence Report インテリジェンスレポート

国内損害保険会社のアカウント漏洩における調査

サマリ

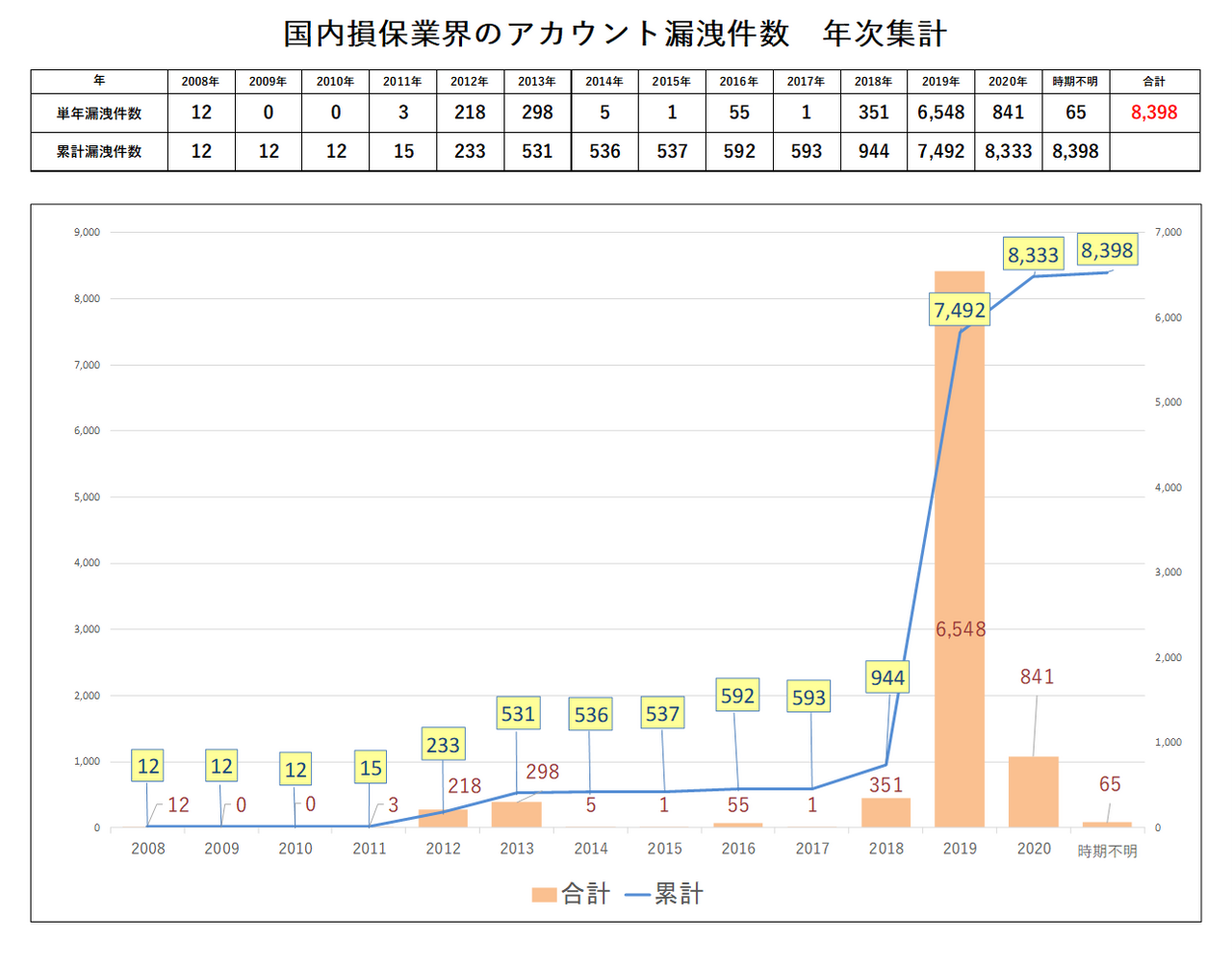

・国内損保会社28社が所有するドメインアカウントの累計漏洩件数は8,398件。

・2019年度の漏洩流出件数が6,548件と突出しているのは、ダークウェブ上の巨大な漏洩情報群Collection#1の影響による。

・現在、6、7年ぶりに漏洩流出件数の増加の波が到来しており、その規模が過去最大級。

・情報漏洩を防ぐための対策は進んでいるが、情報漏洩した後のフォローアップ体制の構築には未だ課題がある。

SP Intelligence Reportについて

サイバーセキュリティサービスを通じてデジタルコミュニケーションを支援する株式会社ソースポッド(以下ソースポッド)は、日本のサイバーセキュリティ現況を定期的に調査しレポートを配信しております。

近年サイバーセキュリティ関連インシデント件数は増加の一途を辿っており、プライバシーの侵害や金銭的被害などの実被害に至るケースも同様に増加しています。

この情報漏洩定期レポートは、過去のインシデントの被害やそのインシデントに起因すると考えられる情報流出件数を検証材料に、個人情報を取り扱う事業者全てのセキュリティ意識醸成を啓蒙するための自主的な取り組みとなります。情報社会全体の安全性向上を目的として、我々を取り巻く状況の把握に役立てれば幸いです。

本調査の目的

本調査では日本国内の損害保険業界に属する企業が所有する企業ドメインで発行されたメールアカウントがどれくらいインターネット/ダークウェブの世界で公開されているかを年別に集計し、セキュリティリスクの現状把握と喫緊の対策の必要性を喚起するものです。

調査方法

OSINT (Open Source INTelligence)データをもとに、以下の条件で年別に漏洩件数を集計。

1.抽出対象

国内の損害保険会社の企業が保有するドメインアカウント

2.前提条件

・調査アカウント対象は、個人アカウントではなく、組織アカウントとする。

・漏洩チェック範囲は、ダークウェブを含むインターネット上に公開され、不特定多数が確認できるものとする。

・漏洩チェック期間は、2008年7月から2020年12月末までとする。

・漏洩取得内容は、ID(メールアドレス)とパスワードが漏洩している年月と漏洩数のみとする。

※漏洩年月、数以外の情報は取得できない独自のチェックシステムを利用。

・漏洩を判別する情報は、IDとなるメールアドレスのドメイン名で実施するものとする。

※漏洩アカウントが実際に使われているアカウントとの同一性や存在有無は不明ですが、同時期かつ同場所で漏洩している全く同様のアカウントは重複を排除しています。

調査結果

2008年からの2020年までの調査対象期間において累計漏洩件数は8,398件。その中で、2019年度の漏洩流出件数が6,548件と突出し、2020年の841件が続く。2012年の218件、2013年の298件以来、6、7年ぶりに漏洩流出件数の増加の波が到来していることが読み取れる。

2019年のインターネットセキュリティを巡る状況としては、2018年の年末にダークウェブ上に流出し、2019年の年初のハッカーフォーラムでその存在が知られることとなったCollection#1 による影響が関係している。総容量87ギガバイト、12000のファイルから成る7億7300万件のメールアドレス、2100万件のユニークなパスワード、27億件の有効なメールアドレスとパスワードの組み合わせという膨大な個人情報がインターネットに流出した件は、世界中のITセキュリティ業界を震撼させる大事件となった。

尚、この傾向は損保業界だけでなく、他業種、大学などにおいても同様の傾向がみられる。

調査対象期間内で発生したセキュリティインシデント

本レポートの調査期間で発生した損害保険業界に関連するセキュリティインシデントは、2件公開されている。

・2020年10月 保険代理店Aにおいて社内データベースへの不正アクセスが発生し、下記情報が流出。

顧客の個体情報およびメールアドレスの流出 8万件以上

顧客の個体情報およびメールアドレス、対応履歴(病歴含まず)約300件

顧客の氏名、証券番号、契約保険会社名、保険種類、保険料(住所・連絡先は含まず)約100件

・2019年3月 インシュアテックベンチャー企業B社iOSアプリにおいて脆弱性の存在が報告される。

考察

2019年において、損害保険各社の管理するメールアカウントの流出は、多数確認された。損害保険業界での社内機密情報への不正アクセスは、2020年12月時点では1件のみ公開されている。顧客の重要な生体情報を含む個人情報を多数取り扱う保険業界においては、業界内各社のセキュリティ担当部門主導でのVPNや多要素型認証などの不正アクセス予防保全対策によって被害を阻止できているということが伺える。

その一方で、漏洩した情報を放置していることで、未知の不正アクセス手段による攻撃で被害を受けるリスクが残ることも事実です。情報漏洩を防ぐための意識の向上、予防保全措置の設置と合わせて、それでも流出した場合のフェイルセーフシステムの構築が求められている。具体的には、秘匿情報が悪意を持ったハッカーの手に渡る状態をリアルタイムに察知し、それらが悪用される前に無効化処理を行うことが必要です。

推奨する対策

2019年と2020年の突出した情報漏洩件数より、多要素認証を含めた従来のITセキュリティ施策で採用されてきた情報漏洩防止手段だけでは、年々進化する攻撃に対応することは非常に難しいことがわかります。漏洩防止体制と合わせて、情報が漏洩したケースを想定し、フォローアップ体制の準備が非常に重要です。情報漏洩を早期に発見する仕組みと、漏洩情報の無効化によって、過失をリカバリーできる仕組み、すなわちフェイルセーフシステムを構築することを推奨します。

ソースポッドのSPC Leak Detectionは、契約アカウントの情報漏洩を監視するシステムとして、大きな役割を果たします。SPC Leak Detectionは以下のステップでITセキュリティのフェイルセーフの仕組みを提供します。

①アカウント漏洩状況を把握する。

漏洩状況を把握するために最低限必要なことがアカウント漏洩対象者の把握です。漏洩者が判明すれば、パスワードを変更し、漏洩情報を無効化することが可能です。ただし、パスワード変更する際に漏洩しているパスワードを設定しないよう、漏洩しているID(メールアドレス)、パスワードを利用者自身が把握することが求められます。この点は、ソースポッドの提供するSPC Leak Detectionで対応することが可能です。

※SPC Leak Detectionでは、教育機関向けに機能が限定された無償のAcademic Edition、その他法人向けには評価版をご用意しています。

② 漏洩したアカウントのパスワードを早急に変更する。

アカウントの漏洩を検知したら、不正利用される前にパスワードを変更し、漏洩情報を無効化する必要があります。そのためには、漏洩したことを検知した時点で本人が認識するための仕組みが必要です。この点は、ソースポッドの提供するSPC Leak Detectionで対応することが可能です。

※SPC Leak Detectionでは、教育機関向けに機能が限定された無償のAcademic Edition、その他法人向けには評価版をご用意しています。

③多要素認証の仕組みを導入する。

法人・組織内システム、法人・組織が契約している外部サービスでは、多要素認証を導入することでアカウント漏洩時も不正ログインを防ぐことが可能です。ただし、最近では二要素認証を突破する手口がいくつも出てきていますので、多要素認証導入後もアカウント漏洩状況の把握は継続的に実施することを推奨します。

④利用者のアカウント管理に関するリテラシー・教育を行う。

アカウント管理の重要性、アカウントが漏洩するとどのような被害を受ける可能性があるのか、不正アクセスの仕組み、対策、管理方法等を利用者自身が認識しておかないといけない世の中になってきていますので、アカウント管理の教育が必要になります。

⑤アカウントが漏洩した際、不正アクセスを検知された際のポリシー、体制を構築する。

アカウント漏洩や不正アクセスを検知した際の対応ポリシーや手順を予め準備し、運用することのできる体制構築が必要となります。