Intelligence Report インテリジェンスレポート

大学のアカウント漏洩における調査

サマリ

・国内801大学の累計漏洩件数 : 1,487,811 件

・1大学あたりの平均漏洩数 : 1,857 件

・2019年1月のハイパーピーク時に、累計漏洩件数の約80%が漏洩。

SP Intelligence Reportについて

サイバーセキュリティサービスを通じてデジタルコミュニケーションを支援する株式会社ソースポッド(以下ソースポッド)は、日本のサイバーセキュリティ現況を定期的に調査しレポートを配信しております。

近年サイバーセキュリティ関連インシデント件数は増加の一途を辿っており、プライバシーの侵害や金銭的被害などの実被害に至るケースも同様に増加しています。

この情報漏洩定期レポートは、過去のインシデントの被害やそのインシデントに起因すると考えられる情報流出件数を検証材料に、個人情報を取り扱う事業者全てのセキュリティ意識醸成を啓蒙するための自主的な取り組みとなります。情報社会全体の安全性向上を目的として、我々を取り巻く状況の把握に役立てれば幸いです。

調査対象

国内801大学の管理するドメインアカウント

調査前提条件

・調査アカウント対象は、個人アカウントではなく、組織アカウントとする。

・漏洩チェック範囲は、ダークウェブを含むインターネット上に公開され、不特定多数が確認できるものとする。

・漏洩チェック期間は、2008年7月から2020年9月までとする。

・漏洩取得内容は、ID(メールアドレス)とパスワードが漏洩している年月と数のみとする。

※漏洩年月、数以外の情報は取得できない独自のチェックシステムを利用。

・大学における漏洩を判別する情報は、IDとなるメールアドレスのドメイン名で実施するものとする。

※漏洩アカウントが実際に使われているアカウントとの同一性や存在有無は不明ですが、同時期かつ同場所で漏洩している全く同様のアカウントは重複を排除。

調査結果

国内801大学の累計漏洩件数 : 1,487,811 件

1大学あたりの平均漏洩数 : 1,857 件

調査結果詳細

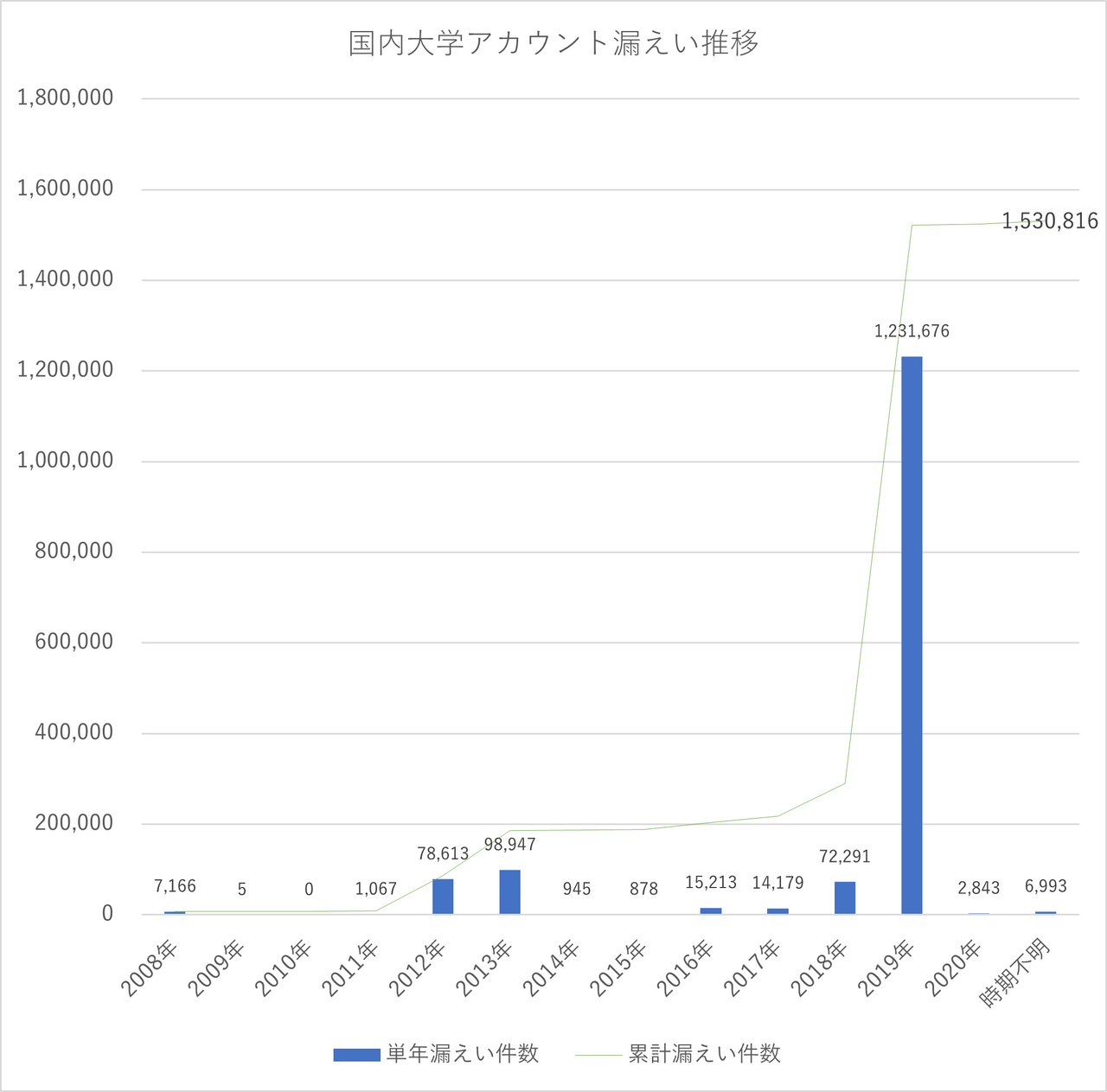

大学漏洩アカウント数 年別集計

![]()

大学漏洩アカウント数 年別推移

2019年1月に、累計漏洩件数の約80%もの漏洩が確認されている。ダークウェブ上で同時多発的に漏洩情報が公開されたことが影響し、この後に不正アクセスによる被害も発生している。

大学アカウント漏洩頻度 年別集計

![]()

2008年7月からの2020年9月までに漏洩した月数:54件

年間平均漏洩月数:約4ヶ月

考察

学内IT環境の防御、メールアドレス所有者の意識向上だけでは情報漏洩を防ぎきれない。外部サービスへのサイバー攻撃によって学内アカウントが漏洩するケースが増加

今回の調査では、大学別の抽出は行わなかったが、1大学あたりの平均漏洩件数1,857件というのは、企業でいうと攻撃対象になりやすいグローバルに展開する超大手企業レベルと言える。つまり、法人・組織において、大学のアカウント漏洩件数はかなり多いということになる。

大学でのIT活用が進み、職員、学生ともにメールアドレスが付与されることが一般的になったが、その自己アカウント管理の重要性の理解についてはまちまちであり、また自法人・組織でのセキュリティ意識の教育を十分に行っていても、外部サービス提供者へのサイバー攻撃によって、情報が漏洩することもある。 2019年の突出した漏洩は、

・2019年2月 某金融協会の不正アクセス、約2,000件の個人情報流出

・2019年4月 某服飾ECサイトへの不正アクセス、約2,200件の個人情報流出

・2019年5月 某大手電機店ECサイトへの不正アクセス、約37,000件の個人情報流出

・2019年5月 某大手服飾ECサイトへのリスト型攻撃、約46,100件の個人情報流出

・2019年9月 某情報サイトへの不正アクセス、約170,000件の個人情報流出

ほか、多くの企業サーバーへの不正アクセスによってその影響が伺える。

情報漏洩を未然に防ぐ教育、予防保全に加えて、漏洩後の対応も急務

今回の調査では、多くの大学が管理するアカウントで大企業の従業員数と並ぶ件数の情報漏洩が明らかとなった。また、大学運営組織のインシデントではなく、第三者からの情報漏洩も多いことは、今後の情報漏洩対策において重要なポイントであることも明らかとなった。

漏洩したアカウント情報がダークウェブを含むインターネット上に公開されてしまうと、実質該当アカウント情報をインターネット上から根本的に削除することは不可能となる

「調査結果詳細」の「大学漏洩アカウント数 年別集計」より、2008年7月から漏洩した1,487,811件のアカウント情報も同様に、根本的に削除することはできないため、一度漏洩したパスワードが引き続き使われている状態が既にセキュリティホールとなっている。これは、法人・組織内システム、法人・組織が契約している外部サービスだけではなく、法人・組織が発行したメールアドレスで利用者の管理下でアカウントを登録している全てのサービスに対してセキュリティホールとなっているということになる。

また、多くの人がパスワードを使いまわして利用する傾向が明らかとなっている。アカウント漏洩が発覚し、パスワードを変更したとしても、別の漏洩しているパスワードを利用したり、変更を繰り返すうちに当初の漏洩しているパスワードを再設定するというケースもありえる。利用者本人が自身の漏洩アカウントパスワードを把握できるようにする必要があると言える。

推奨する対策

不正アクセスが発生するセキュリティリスクを軽減するために、法人・組織において、常日頃から下記のような対策を実施することを推奨致します。

①アカウント漏洩状況を把握する。

漏洩しているアカウント数が多い方がリスクは高くなりますが、漏洩アカウント数が少なくとも不正アクセスされる可能性があります。漏洩状況を把握するために最低限必要なことがアカウント漏洩対象者の把握です。漏洩者が判明すれば、パスワードを変更する等の対策が可能です。ただし、パスワード変更する際に漏洩しているパスワードを設定しないよう、漏洩しているID(メールアドレス)、パスワードを利用者自身が把握することが求められます。この点は、ソースポッドの提供するSPC Leak Detectionで対応することが可能です。

※SPC Leak Detectionでは、教育機関向けに機能が限定された無償のAcademic Editionもご用意しています。

② 漏洩したアカウントのパスワードを早急に変更する。

アカウントの漏洩を検知したら、不正利用される前にパスワードを変更する必要があります。そのためには、漏洩したことを検知した時点で本人が認識するための仕組みが必要です。この点は、ソースポッドの提供するSPC Leak Detectionで対応することが可能です。

※SPC Leak Detectionでは、教育機関向けに機能が限定された無償のAcademic Editionもご用意しています。

③多要素認証の仕組みを導入する。

法人・組織内システム、法人・組織が契約している外部サービスでは、多要素認証を導入することで、アカウント漏洩時も不正ログインを防ぐことが可能です。ただし、最近では二要素認証を突破する手口がいくつも出てきていますので、多要素認証導入後もアカウント漏洩状況の把握は継続的に実施することを推奨致します。

④利用者のアカウント管理に関するリテラシー・教育を行う。

アカウント管理の重要性、アカウントが漏洩するとどのような被害を受ける可能性があるのか、不正アクセスの仕組み、対策、管理方法等を利用者自身が認識しておかないといけない世の中になってきていますので、アカウント管理の教育が必要になっています。

⑤アカウントが漏洩した際、不正アクセスを検知された際のポリシー、体制を構築する。

アカウント漏洩や不正アクセスを検知した際の対応ポリシーや手順を予め準備し、運用することのできる体制構築が必要となります。